Introduction

La récente vulnérabilité CVE-2025-10035, affectant GoAnywhere Managed File Transfer (MFT), a attiré l’attention des experts en cybersécurité. Exploitable par des acteurs malveillants, cette faille, découverte en septembre 2025, met en lumière des dangers importants pour les infrastructures sensibles connectées à Internet.

Dans cet article, nous explorerons les détails de la vulnérabilité, les mesures prises, les conséquences observées, et comment sécuriser vos systèmes contre des menaces similaires.

Qu’est-ce que la vulnérabilité CVE-2025-10035?

CVE-2025-10035 est une vulnérabilité critique concernant le processus de désérialisation du License Servlet dans GoAnywhere MFT. Cette faille permet potentiellement des injections de commande sans nécessiter d’authentification, exposant ainsi les systèmes concernés à des attaques graves.

Fortra, l’entreprise derrière GoAnywhere, a découvert et communiqué cette faille après une alerte client le 11 septembre 2025. La vulnérabilité touche principalement les administrateurs exposant la console admin sur Internet public, tandis que d’autres composantes web basées sur cette architecture restent épargnées.

La réponse de Fortra

Suite à la découverte de cette faille, Fortra a réagi rapidement en publiant une série de correctifs. Un hotfix pour les versions 7.6.x, 7.7.x et 7.8.x a été lancé dans les 24 heures, suivi par des versions mises à jour 7.6.3 et 7.8.4 le 15 septembre 2025, intégrant durablement les modifications.

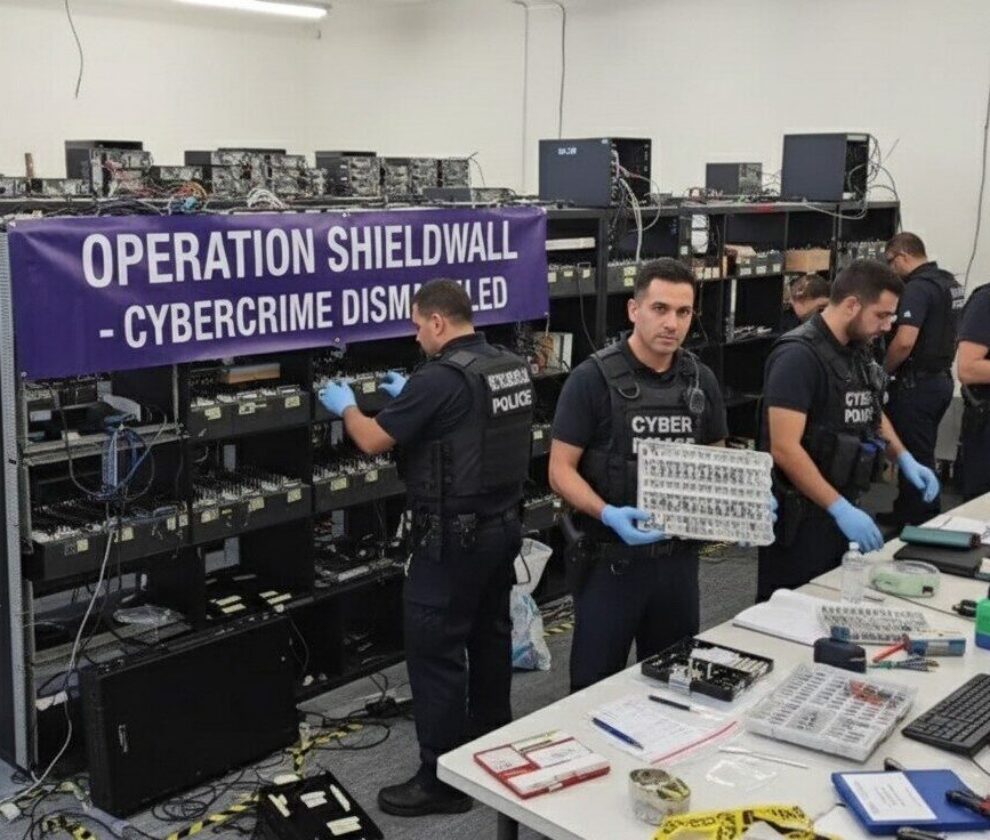

En outre, la société a pris des mesures proactives pour informer les clients affectés et alerter les forces de l’ordre compétentes. Cependant, malgré ces efforts, des rapports de comportements non autorisés liés à CVE-2025-10035 ont été confirmés.

Exploitation par des acteurs malveillants

Des groupes comme Storm-1175 ont été identifiés exploitant cette faille pour déployer des ransomwares tels que Medusa. Selon un rapport de Microsoft, ces attaques ont démarré dès le 11 septembre 2025, compromettant les systèmes exposés.

“L’exploitation de cette faille démontre l’importance cruciale de restreindre les accès externes aux consoles administratives.” — Benjamin Harris, CEO de watchTowr.

Un mystère persiste : comment les attaquants ont-ils obtenu les clés privées nécessaires pour ces attaques ? Cela souligne l’importance d’une stratégie de gestion des clés robuste.

Actions conseillées pour les entreprises

Pour atténuer les risques et se prémunir contre les menaces similaires, les entreprises doivent :

- Limiter l’accès à leur console admin à des IP internes fiables ;

- Surveiller toutes les activités suspectes sur leurs réseaux;

- Appliquer immédiatement les mises à jour logicielles fournies par Fortra;

- Former leurs équipes sur les bonnes pratiques de sécurité et la gestion des incidents.

Impact à long terme

Cette faille illustre une fois de plus la nécessité d’adopter une approche proactive en matière de cybersécurité, notamment par :

- La mise en place de correctifs continus;

- L’audit régulier des systèmes accessibles depuis Internet public;

- L’utilisation de solutions avancées de surveillance et détection des menaces.

Il s’agit également d’une leçon pour les éditeurs de logiciels, renforçant l’urgence d’intégrer la sécurité dès la conception des architectures.

Conclusion

En conclusion, la vulnérabilité CVE-2025-10035 offre des enseignements essentiels sur les risques liés à la désérialisation mal sécurisée et l’importance d’une gestion vigilante des surfaces d’attaque.

Chez Lynx Intel, notre expertise en évaluation de la sécurité et intelligence économique peut vous y aider. Contactez-nous pour des services sur mesure afin de protéger vos actifs critiques.