Introduction

La cybersécurité est au cœur des préoccupations des entreprises exploitant le CMS WordPress. Avec plus de 40 % des sites web mondiaux utilisant cette plateforme, les failles de sécurité comme CVE-2025-9561 représentent un enjeu critique. Découverte le 3 octobre 2025, cette vulnérabilité affecte le plugin AP Background (versions 3.8.1 à 3.8.2), permettant à des attaquants autorisés d’exploiter des failles d’upload de fichiers arbitraires. Cet article explore les implications, les chemins d’attaque potentiels, et les mesures de mitigation à adopter.

Origine et Contexte de la Vulnérabilité

Le plugin AP Background, développé par hovanesvn, est conçu pour offrir des fonctionnalités avancées de mise en arrière-plan pour WordPress. Cependant, une mauvaise gestion des autorisations et des validations de fichiers dans la fonction advParallaxBackAdminSaveSlider() a conduit à une faille critique (CWE-434). Cette faille, notée 8.8/10 par le CVSS, permet à des utilisateurs ayant au moins des accès de niveau abonné d’uploader des fichiers potentiellement malveillants.

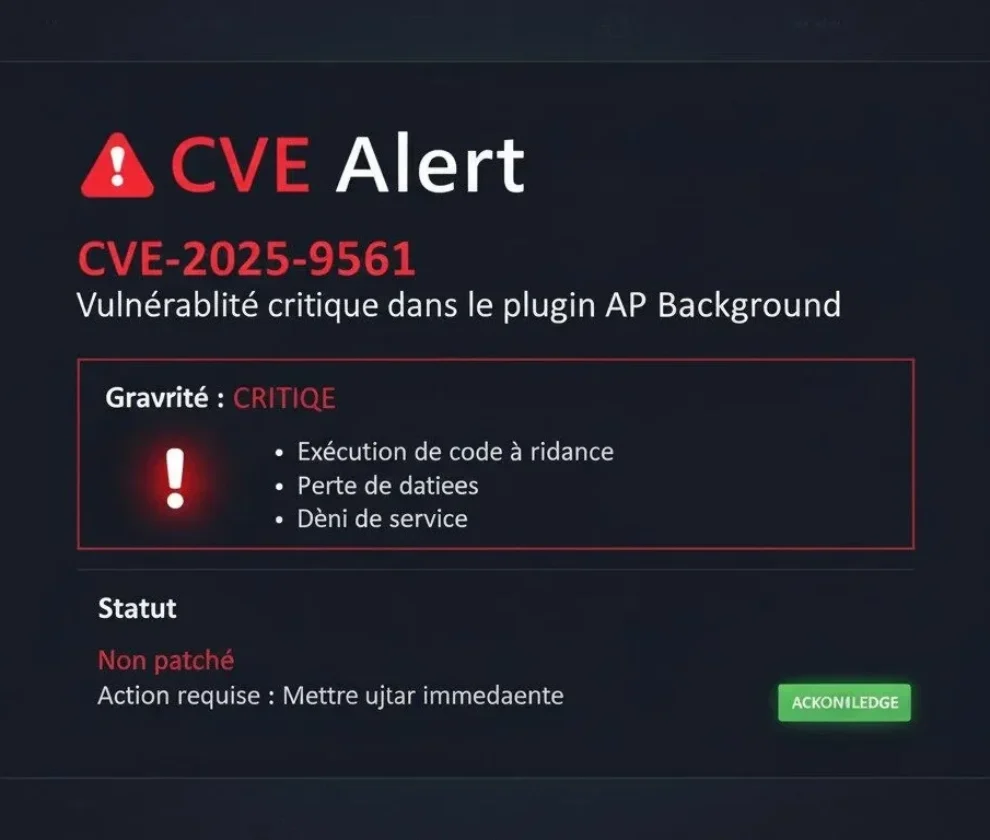

Pourquoi CVE-2025-9561 Est-elle Grave ?

Cette vulnérabilité ouvre la voie à des attaques comme :

- L’exécution de code à distance (RCE) si les fichiers téléversés contiennent du PHP et peuvent être exécutés depuis le serveur;

- Le vol de données sensibles en accédant aux chemins de stockage non sécurisés;

- La compromission complète des environnements d’hébergement partagés.

Un attaquant bénéficiant de privilèges de base pourrait exploiter cette faille sans interaction explicite d’un administrateur.

Les Chemins d’Attaque les Plus Probables

La stratégie privilégiée par les cyberattaquants pour exploiter cette faille s’articule comme suit :

- Obtenir des identifiants à privilèges réduits (par exemple, un compte abonné);

- Téléverser un fichier PHP malveillant à l’aide du gestionnaire d’upload vulnérable de AP Background;

- Déclencher l’exécution de ce fichier en accédant à son URL directe.

Le résultat pourrait inclure la prise de contrôle d’un site entier ou l’installation de portes dérobées.

Les Sites Web les Plus Exposés

Les sites utilisant WordPress avec le plugin AP Background, en particulier :

- Ceux déployés sur des environnements d’hébergement partagés avec configurations permissives;

- Les installations sans pare-feu d’application web (WAF);

- Les sites laissés sans mises à jour régulières.

Les entreprises ayant des bases de données sensibles ou des connexions externes risquent des préjudices financiers et de réputation.

Comment Détecter une Exploitation Potentielle ?

Les administrateurs doivent surveiller :

- Les fichiers inhabituels (PHP/JS) apparaissant dans les répertoires d’upload ou ceux dédiés aux plugins;

- Des pics d’erreurs 500 accompagnés d’accès aux fichiers téléchargés;

- Des logs serveur montrant des requêtes POST suspectes vers advParallaxBackAdminSaveSlider().

Actions Prioritaires Pour Limiter les Risques

Si vous utilisez ce plugin :

- Désactivez-le immédiatement si la version installée est comprise entre 3.8.1 et 3.8.2;

- Appliquez la mise à jour vers une version corrigée (>3.8.2);

- Interdisez l’exécution des fichiers PHP dans le répertoire uploads en configurant votre serveur web.

Mettre en œuvre des règles WAF et limiter les permissions minimales peut significativement réduire le champ d’action des attaquants.

Conclusion

La faille CVE-2025-9561 est un rappel sérieux de l’importance de la maintenance proactive des outils WordPress. En agissant rapidement, vous pouvez limiter les impacts potentiels de cette vulnérabilité. Chez My Own Detective, nous offrons des services spécialisés pour auditer vos systèmes et implémenter de solides politiques de sécurité.

Contactez-nous dès aujourd’hui pour renforcer votre posture cybersécuritaire et empêcher les attaquants de compromettre vos installations WordPress.