Mise à jour mensuelle de sécurité Adobe : août 2025

La cybersécurité est un domaine en constante évolution qui nécessite une vigilance continue de la part des entreprises et des utilisateurs. Dans cet article, nous examinons en profondeur la dernière mise à jour mensuelle de sécurité publiée par Adobe en août 2025. Cette mise à jour inclut des correctifs clés pour plusieurs produits populaires et met en lumière une vulnérabilité critique exploitée activement dans la nature.

Contexte et importance des mises à jour de sécurité

Les mises à jour de sécurité sont une part essentielle de toute stratégie de cybersécurité. Elles permettent de rectifier des failles identifiées qui pourraient être exploitées par des acteurs malveillants. Adobe, l’un des principaux fournisseurs de logiciels au monde, a publié des correctifs pour 14 produits ce mois-ci, dont Adobe Photoshop, Illustrator, et Adobe Experience Manager Forms.

Produits affectés et risques clés

Parmi les produits mis à jour, un produit particulier, Adobe Experience Manager Forms, est classé comme étant d’un risque extrêmement élevé en raison d’une faille exploitable dans la nature (CVE-2025-54253). Cette faille permet aux attaquants d’exécuter du code à distance en utilisant des entrées mal validées, ce qui pourrait compromettre entièrement un système.

Voici quelques-uns des produits couverts par cette mise à jour :

- Adobe Commerce

- Substance 3D Viewer

- Adobe Animate

- Adobe Illustrator

- Adobe Photoshop

Chaque produit présente des risques spécifiques tels que l’exécution de code à distance, l’élévation de privilège, et le déni de service.

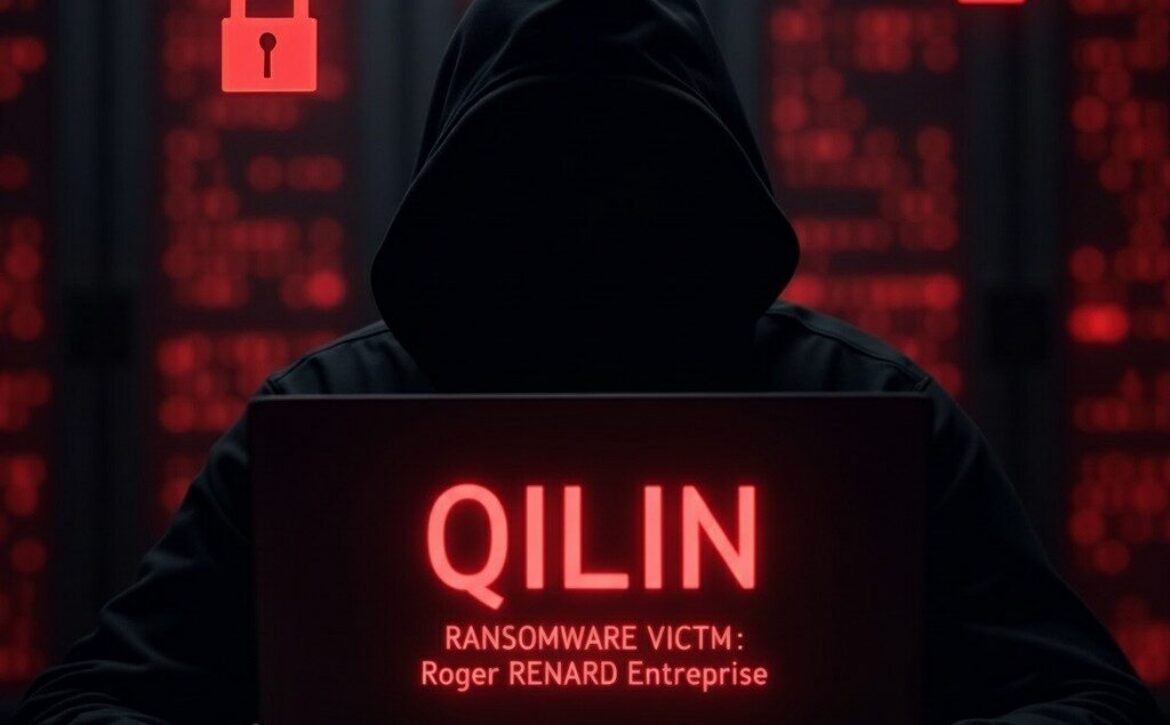

Analyse approfondie de CVE-2025-54253

Cette vulnérabilité critique dans Adobe Experience Manager Forms a été identifiée comme étant activement exploitée. Elle tire parti d’un problème de validation des entrées utilisateur, permettant ainsi à un attaquant distant de compromettre le système en injectant du code malveillant via Struts DevMode.

Adobe recommande fortement l’installation immédiate des correctifs pour éviter tout impact potentiel sur vos systèmes.

Impact global des vulnérabilités

Les impacts des vulnérabilités identifiées incluent :

- Révélation d’informations confidentielles

- Déni de service

- Exécutions illégitimes de codes malveillants

Ces impacts soulignent l’importance de toujours maintenir les logiciels à jour.

Conséquences pour les entreprises

Pour les entreprises, ces failles peuvent engendrer des pertes financières, une atteinte à la réputation et des perturbations opérationnelles. Une stratégie proactive et la mise en œuvre rapide des correctifs constituent les meilleures défenses contre de telles attaques.

Conseils pratiques pour une sécurité accrue

Voici quelques conseils pour protéger vos systèmes :

- Automatisez les mises à jour de sécurité lorsque c’est possible.

- Effectuez des audits réguliers de vos systèmes pour identifier les failles potentielles.

- Formez vos équipes aux meilleures pratiques en matière de cybersécurité.

Solutions proposées

Adobe a publié des correctifs pour chaque produit concerné. Les utilisateurs sont encouragés à visiter les pages de mise à jour dédiées, telles que :

Ces mises à jour incluent des corrections critiques qui neutralisent les vulnérabilités identifiées.

Conclusion

Cette mise à jour de sécurité d’Adobe pour août 2025 rappelle l’importance cruciale des correctifs réguliers pour éviter d’exposer vos systèmes à des cyberattaques. Chez Lynx Intel, nous proposons des services de conseil adaptés pour vous aider à naviguer dans ce paysage complexe et garantir la résilience de vos infrastructures numériques.

Pour en savoir plus, contactez nos experts chez Lynx Intel.