Smishing : Décryptage d’une Menace Mondiale

Introduction

Ces dernières années, le monde de la cybersécurité a été bouleversé par l’explosion des attaques de type smishing. Ce terme, contraction des mots « SMS » et « phishing », désigne une méthode frauduleuse consistant à envoyer des messages texte dans le but de tromper les victimes et de leur soutirer des informations sensibles. Si cette technique n’est pas nouvelle, son ampleur actuelle est inquiétante, comme en témoigne le rapport récemment publié par Palo Alto Networks sur les activités d’un groupe appelé « Smishing Triad ».

Dans cet article, nous plongerons dans l’univers complexe du smishing, en analysant les moyens utilisés par ces acteurs malveillants, leurs objectifs, et ce qu’il est possible de faire pour s’en protéger.

Comprendre le smishing

Le smishing repose sur l’exploitation d’une ressource accessible à tous : le SMS. Les attaquants envoient un message qui semble provenir d’une entité légitime, telle qu’une institution financière, un service de livraison ou même une organisation gouvernementale. L’objectif est d’inciter le destinataire à cliquer sur un lien malveillant ou à fournir des informations confidentielles.

Ce type d’attaque est souvent efficace car il joue sur les émotions de l’utilisateur, comme la peur (par exemple, une prétendue amende impayée) ou la curiosité (un colis en attente de livraison). Les campagnes les plus récentes, comme celles attribuées à la « Smishing Triad », démontrent un niveau inquiétant de sophistication, avec des sites factices difficilement distinguables des originaux.

Les chiffres clés

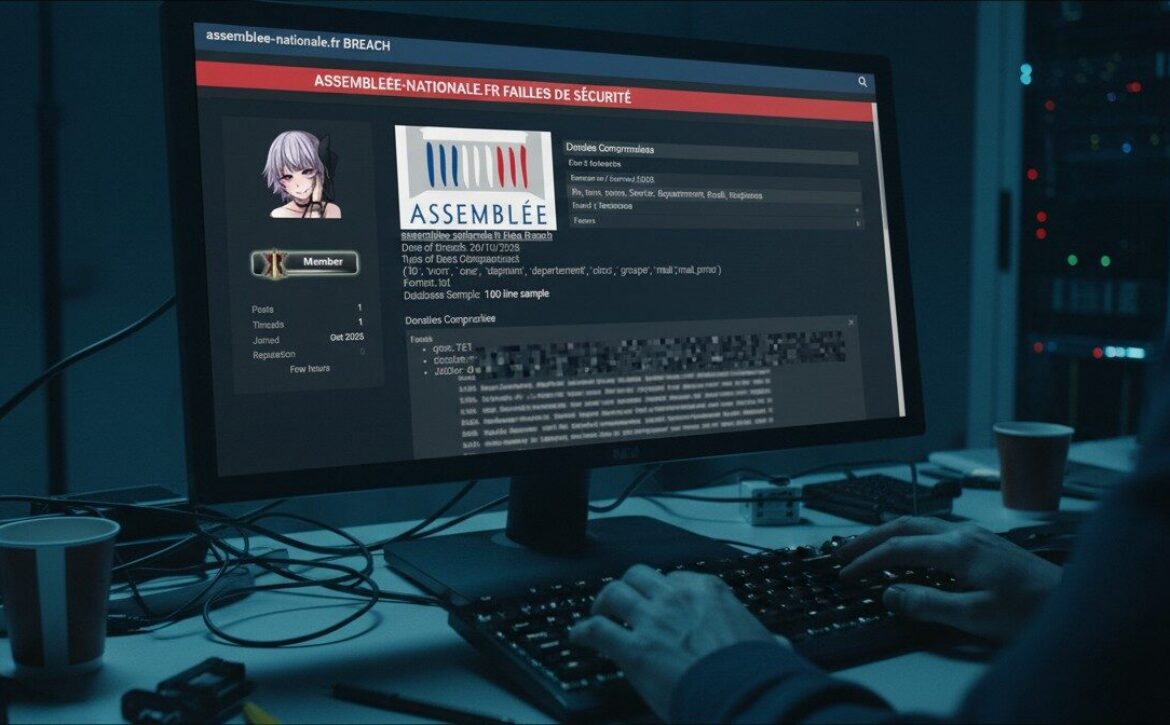

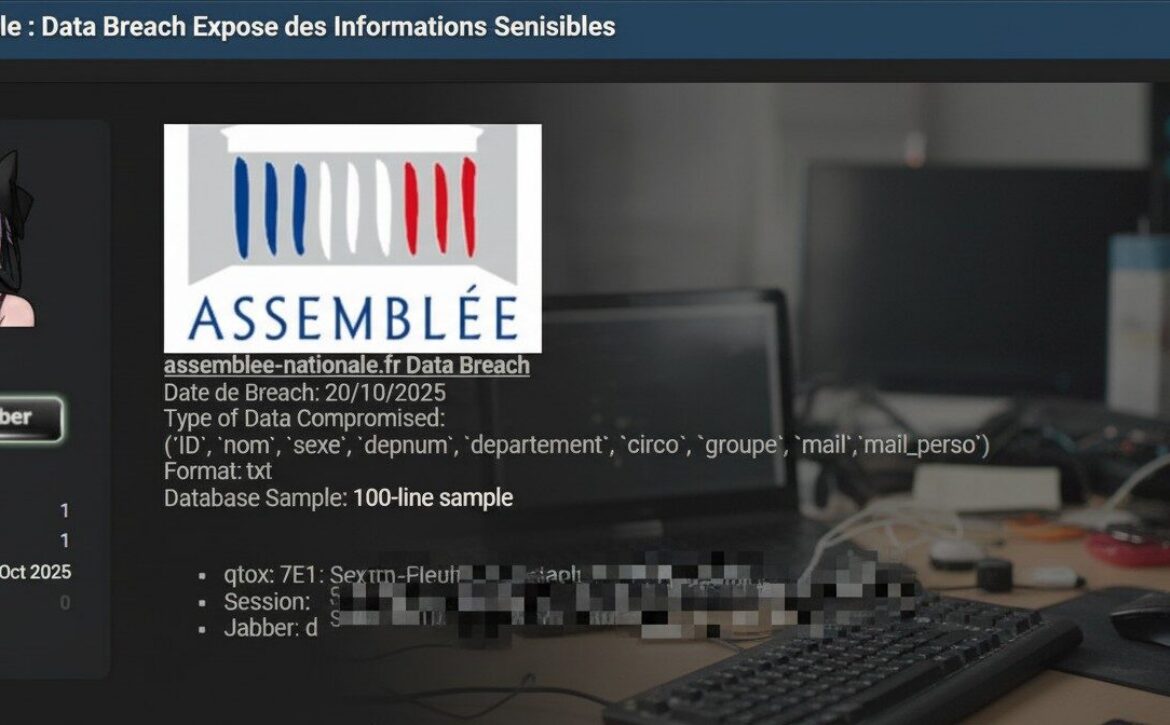

Selon le rapport de Palo Alto Networks, plus de 194 000 domaines malveillants ont été enregistrés depuis le début de l’année 2024 dans le cadre des activités de smishing. Ce chiffre reflète l’ampleur de cette menace mondiale. Parmi ces domaines, près de 30 % n’ont été actifs que deux jours ou moins, et plus de 70 % moins d’une semaine, une stratégie claire pour éviter la détection.

L’USPS (le service postal américain) est l’une des entités les plus imitées, avec 28 045 domaines de phishing dédiés, tandis que les banques, les services de crypto-monnaies et les plateformes de commerce en ligne figurent également parmi les cibles fréquentes.

Les infrastructures du smishing

Les cybercriminels à l’origine de ces campagnes opèrent selon un modèle dit de phishing-as-a-service (PhaaS). Cela signifie que plusieurs acteurs distincts collaborent :

- Les développeurs de kits de phishing

- Les vendeurs de numéro de téléphone (data brokers)

- Les fournisseurs d’hébergement pour les sites frauduleux

- Les spammeurs qui distribuent les messages à grande échelle

Ces différentes composantes permettent une exécution efficace et une multiplication des attaques à l’échelle mondiale.

Les impacts financiers

Les campagnes de smishing s’avèrent extrêmement lucratives pour les attaquants. Selon certaines estimations, ces activités ont généré plus d’un milliard de dollars de revenus criminels au cours des trois dernières années. Ces fonds sont souvent utilisés pour alimenter d’autres activités illicites, telles que la manipulation des marchés boursiers ou le blanchiment d’argent.

Par exemple, le rapport du groupe Fortra indique une augmentation significative des attaques ciblant les comptes de courtage, où les informations volées sont exploitées pour influencer les cours des actions selon des stratégies de « ramp and dump ».

Comment se protéger

Heureusement, il est possible d’adopter des mesures pour réduire les risques et éviter de tomber dans le piège du smishing :

- Ne jamais cliquer sur des liens inconnus dans un SMS.

- Vérifier directement avec l’entité supposée émettrice avant de fournir des informations.

- Utiliser un logiciel de sécurité mobile pour détecter automatiquement les liens malveillants.

- Être attentif aux petits détails dans les adresses URL qui pourraient trahir une tentative d’usurpation.

Conclusion

Le smishing n’est pas qu’une menace isolée ; il s’agit d’une véritable industrie illégale en pleine expansion, avec des conséquences dévastatrices pour les particuliers et les entreprises. Face à cette réalité, la vigilance s’impose. En comprenant mieux les mécanismes et les enjeux de ces attaques, chacun peut contribuer à contrer cette menace croissante.

Chez Lynx Intel, nous avons à cœur d’aider nos partenaires à renforcer leur résilience face aux défis actuels de la cybersécurité. N’hésitez pas à nous contacter pour en savoir plus.