QILIN : Impact d’une attaque ransomware sur IREM

Introduction à l’affaire QILIN et l’impact sur IREM

Le groupe de ransomware QILIN a récemment revendiqué une cyberattaque contre une organisation prestigieuse des États-Unis : IREM (Institute of Real Estate Management). Cet incident illustre non seulement les menaces croissantes posées par les cybercriminels, mais aussi leur cible prioritaire sur les institutions qui gèrent de vastes quantités de données confidentielles. Découvrons comment cette attaque s’est déroulée et ses répercussions majeures.

Qu’est-ce que le ransomware QILIN ?

QILIN est une organisation de cybercriminels connue pour ses méthodes de double extorsion. Non seulement, ils chiffrent les données de leurs cibles, mais en cas de non-paiement de rançon, ils publient les informations volées pour augmenter la pression.

IREM : Un leader en gestion immobilière ciblé

Avec ses activités éducatives et sa communauté internationale de gestionnaires d’actifs immobiliers, l’IREM joue un rôle clé dans son industrie. En compromettant ses données – notamment personnelles et financières – QILIN frappe au cœur de la crédibilité de cette organisation.

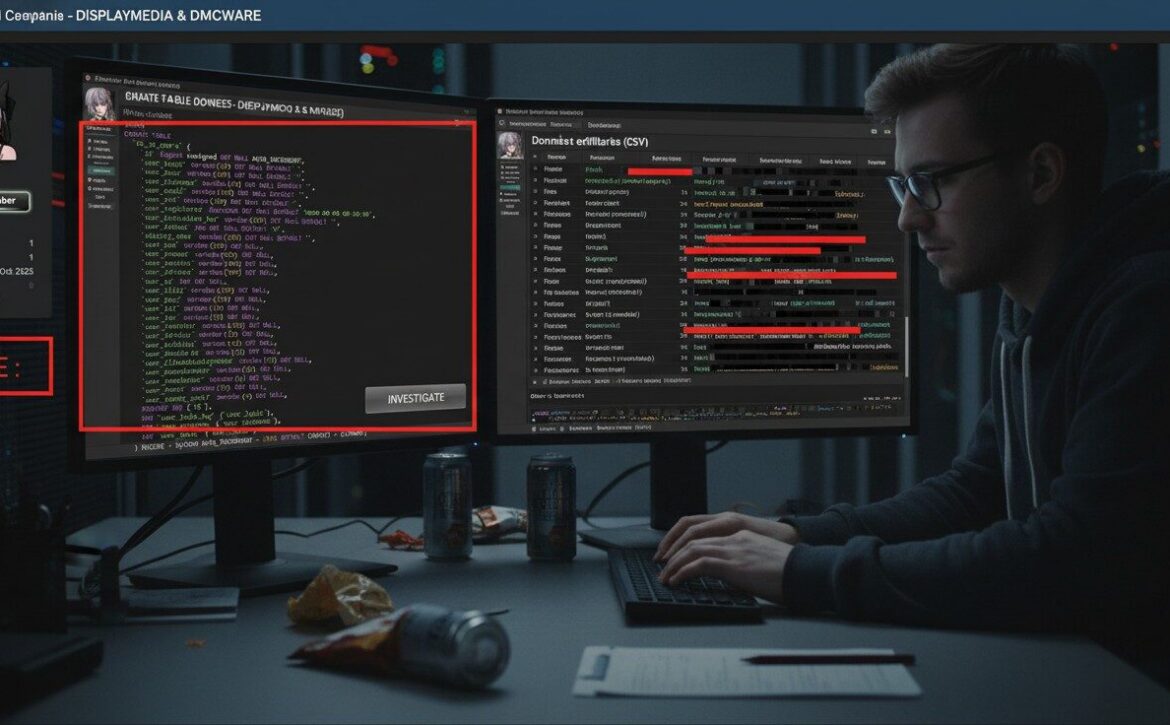

Les informations compromises

Selon les sources disponibles, plus de 2 To de données auraient été exfiltrées, dont :

- Informations personnelles de collaborateurs et intervenants

- Rapports financiers

- Contrats confidentiels avec des auteurs et chercheurs

- Indices de possibles irrégularités internes potentielles

Risques pour d’autres organisations similaires

Une faille de cette ampleur montre que les entreprises de gestion immobilière et leurs partenaires restent vulnérables aux pirates informatiques. Un renforcement des pratiques de cybersécurité s’impose.

Recommandations pratiques

Organisations comme IREM doivent :

- Mener des audits réguliers

- Adopter une sensibilisation accrue des employés aux risques de phishing

- Mettre en place des sauvegardes hors ligne

- Collaborer avec des spécialistes de la cybersécurité

Conclusion : Importance d’une défense proactive

La menace grandissante des ransomwares comme QILIN souligne l’importance cruciale d’une stratégie de défense proactive. Chez Lynx Intel, nous sommes experts pour accompagner votre entreprise dans la sécurisation de votre patrimoine numérique. Contactez-nous pour un diagnostic complet.

Protéger aujourd’hui, c’est garantir demain.