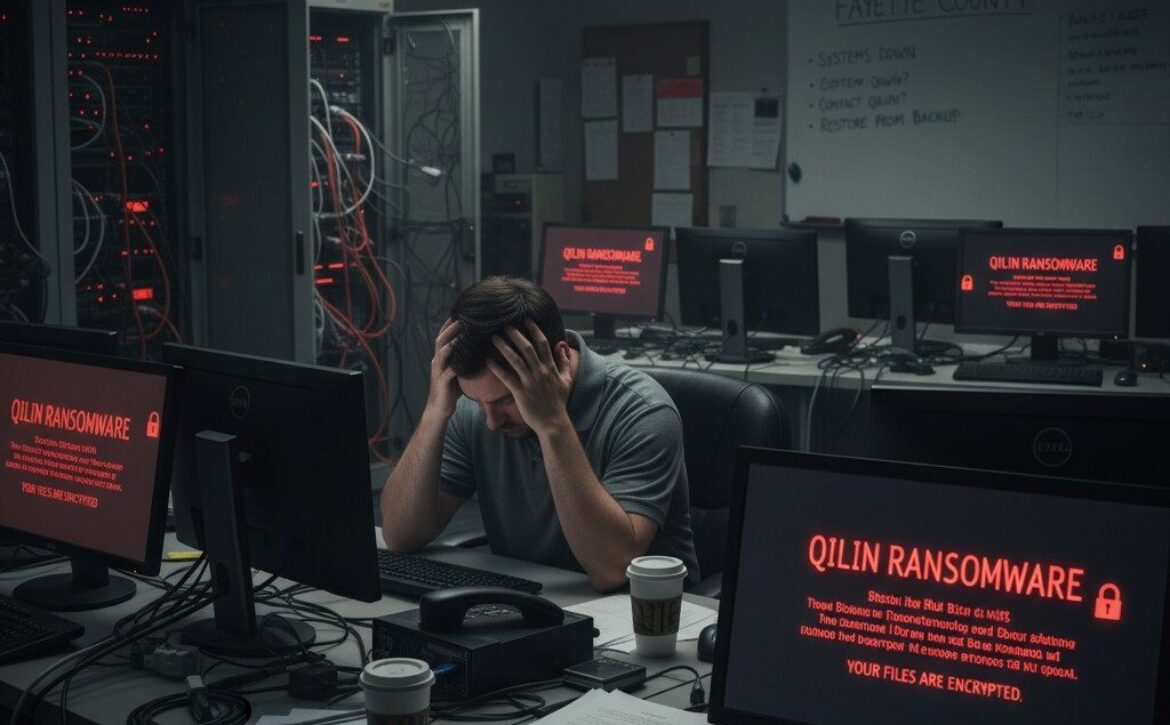

Fayette County victime d’une attaque ransomware QILIN

Introduction

Les cyberattaques prennent de l’ampleur à mesure que les organisations de toutes tailles et secteurs deviennent plus dépendantes des technologies numériques. Dernièrement, le groupe de ransomware QILIN a fait parler de lui en ciblant Fayette County, une entité gouvernementale publique. Cet incident soulève de nombreuses problématiques relatives à la cybersécurité, notamment la protection des données sensibles et la résilience des infrastructures gouvernementales. Dans cet article, nous examinerons les détails de cette attaque, les impacts potentiels, ainsi que les mesures préventives à envisager pour éviter de telles situations.

Qui est le groupe QILIN ?

QILIN est un groupe de ransomware de plus en plus actif dans la sphère cybercriminelle. Ce groupuscule est connu pour ses attaques sophistiquées combinant des vecteurs d’exfiltration de données et des menaces d’exposition publique. Ces attaques visent souvent des organisations gouvernementales et des entreprises, tirant parti de la double extorsion pour maximiser le levier de négociation.

Les caractéristiques principales des attaques QILIN incluent :

- Exfiltration massive de données sensibles.

- Publication progressive de fichiers volés pour faire pression sur les victimes.

- Absence initiale de demande de rançon explicite, misant sur la stratégie de divulgation publique.

L’attaque contre Fayette County

Selon les données issues du dark web, Fayette County avait récemment été identifiée comme victime sur le blog Tor de QILIN. Les cybercriminels ont prétendu avoir exfiltré des informations sensibles afin de les utiliser comme levier dans des négociations futures.

Faits marquants de cette attaque :

- Aucune preuve immédiate d’un chiffrement complet du système. Il semble que QILIN ait opté pour une stratégie axée sur la fuite de données plutôt que le sabotage des systèmes.

- Présence de captures d’écran comme preuve. Ces fichiers montrent des documents internes de Fayette County, largement supposés comme des données critiques.

- Implications pour la gouvernance locale. Exposer ce type d’informations pourrait sérieusement perturber les services publics et éroder la confiance des citoyens.

Quelles sont les implications pour Fayette County ?

Les attaques de ce genre ont des conséquences à plusieurs niveaux :

1. Impacts financiers

Bien que le coût exact des pertes pour Fayette County reste inconnu, de tels incidents entraînent généralement une chute des revenus en raison des coûts liés à la gestion de crise, à la restauration des systèmes et à d’éventuelles pénalités légales.

2. Conséquences juridiques

En cas de fuite d’informations personnelles sensibles, Fayette County pourrait être tenu responsable du manquement à ses obligations de protection des données sous la règlementation américaine ou internationale.

3. Répercussions sur la confiance publique

Le plus grand défi pour une organisation gouvernementale est de maintenir la confiance de ses citoyens. Les incidents de sécurité mine cette crédibilité.

Stratégies pour éviter de futures attaques

1. Renforcer la cybersécurité

Pour minimiser les risques, chaque entité publique ou privée doit investir dans des solutions robustes de cybersécurité, incluant :

- L’utilisation de systèmes de détection des intrusions (IDS).

- La mise en place d’un réseau sécurisé et segmenté.

- Une gestion rigoureuse des autorisations et des mots de passe forts.

2. Sensibilisation et formation

Les employés doivent être formés aux risques cybernétiques, notamment au phishing et aux logiciels malveillants.

3. Externalisation des audits

Faire appel à des experts en cybersécurité tels que Lynx Intel pour une analyse approfondie des failles potentielles peut être une solution décisive.

Comment Lynx Intel peut vous aider

Les risques liés aux cyberattaques ne cessent de croître, mais il existe des solutions. Chez Lynx Intel, nous offrons une expertise en matière de protection, surveillance proactive, et intelligence économique. Nous analysons vos besoins spécifiques pour créer des stratégies sur mesure, vous protégeant ainsi des menaces comme QILIN.

En intégrant des consultations régulières, nous vous aidons à rester à jour face aux menaces et à développer une infrastructure numérique résiliente.

Conclusion

L’attaque de QILIN contre Fayette County est un rappel urgent de l’importance d’une cybersécurité renforcée. Ces incidents ne sont pas isolés et montrent à quel point les entités publiques et privées doivent redoubler d’efforts pour protéger leurs données critiques. Une action proactive est essentielle pour éviter des scénarios similaires à l’avenir.

N’hésitez pas à contacter notre équipe Lynx Intel pour une évaluation complète de vos systèmes et pour améliorer votre résilience face aux cyberrisques.