Vulnérabilité critique identifiée dans le plugin AP Background

Introduction

Dans le paysage changeant de la cybersécurité, les vulnérabilités dans les outils utilisés couramment, comme les plugins WordPress, peuvent avoir des répercussions significatives. Ainsi, aujourd’hui, nous examinons en profondeur une faille récemment découverte : la vulnérabilité CVE-2025-9561 affectant le plugin AP Background pour WordPress. Cette faille soulève des préoccupations significatives pour des milliers de sites utilisant ce plugin, rendant essentiel de comprendre ses implications et ses solutions.

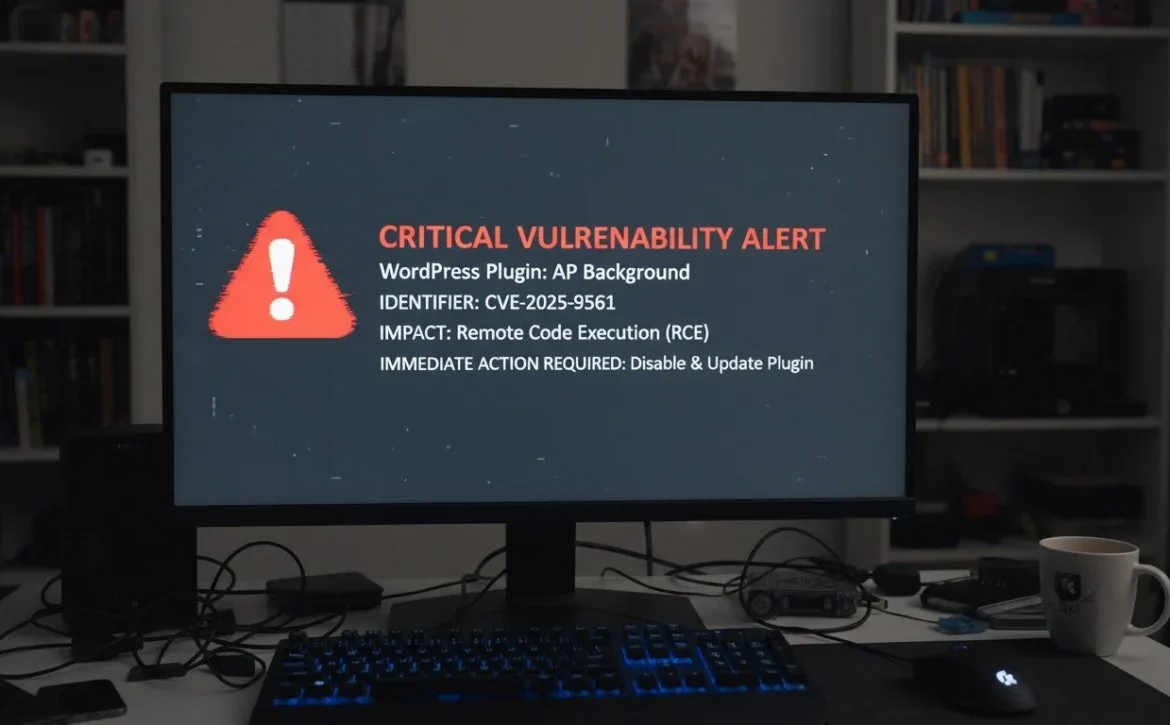

Qu’est-ce que la vulnérabilité CVE-2025-9561 ?

La vulnérabilité CVE-2025-9561 repose sur une faille dans le plugin AP Background, versions 3.8.1 à 3.8.2. Ce plugin est vulnérable à des téléchargements arbitraires de fichiers dus à une autorisation manquante et une validation insuffisante dans la fonction advParallaxBackAdminSaveSlider(). Les utilisateurs authentifiés disposant au moins des droits de niveau “abonné” peuvent exploiter cette faille pour télécharger des fichiers dangereux.

Implications pour les sites WordPress

Exécution de code à distance

Si un fichier malveillant est téléchargé avec succès sur le serveur, il pourrait permettre l’exécution de code à distance. Cela signifie qu’un attaquant pourrait accéder, modifier ou compromettre entièrement un site, compromettant potentiellement des informations sensibles.

Qui est le plus exposé ?

Les sites WordPress utilisant ce plugin sur des environnements d’hébergement partagés ou disposant de configurations permissives pour leurs fichiers téléchargés sont particulièrement à risque.

Identification des signes d’attaque

Voici quelques méthodes pour détecter une exploitation active de cette vulnérabilité :

- Surveillance des téléchargements inhabituels via les points d’utilisation administratifs du plugin.

- Apparition de nouveaux fichiers PHP ou JavaScript suspects dans les répertoires des plugins.

- Anomalies dans les journaux de serveur web montrant des requêtes POST suspects.

Stratégies de mitigation

Pour protéger votre site, suivez un processus en plusieurs étapes :

- Mettez à jour immédiatement le plugin AP Background à la version 3.8.3 ou désactivez-le jusqu’à disponibilité du correctif.

- Configurez des règles stricte pour empêcher toute exécution de fichiers dans les répertoires de téléchargements.

- Implémentez une validation forte des fichiers et activez des règles WAF (Web Application Firewall).

Conclusion

Cette vulnérabilité souligne l’importance cruciale de maintenir un écosystème WordPress sécurisé. En surveillant vos configurations, en mettant rapidement à jour vos plugins, et en adoptant une approche proactive, vous réduisez vos risques de compromission. Consultez nos experts chez My Own Detective pour des services spécialisés en sécurité WordPress.