Gestion des attaques par ransomware : cas REPECHAGE

Les attaques par ransomware représentent aujourd’hui une menace importante pour les entreprises dans le monde entier. Récemment, l’entreprise REPECHAGE, spécialisée dans le secteur des services aux consommateurs aux États-Unis, a été ciblée par le groupe de ransomware INCRANSOM. Ce type d’attaque illustre les dangers des cyberattaques et l’importance d’une stratégie de sécurité proactive dans les organisations. L’objectif de cet article est de vous fournir une analyse stratégique et des recommandations pour limiter les risques associés aux ransomwares.

Comprendre les ransomware : une menace croissante

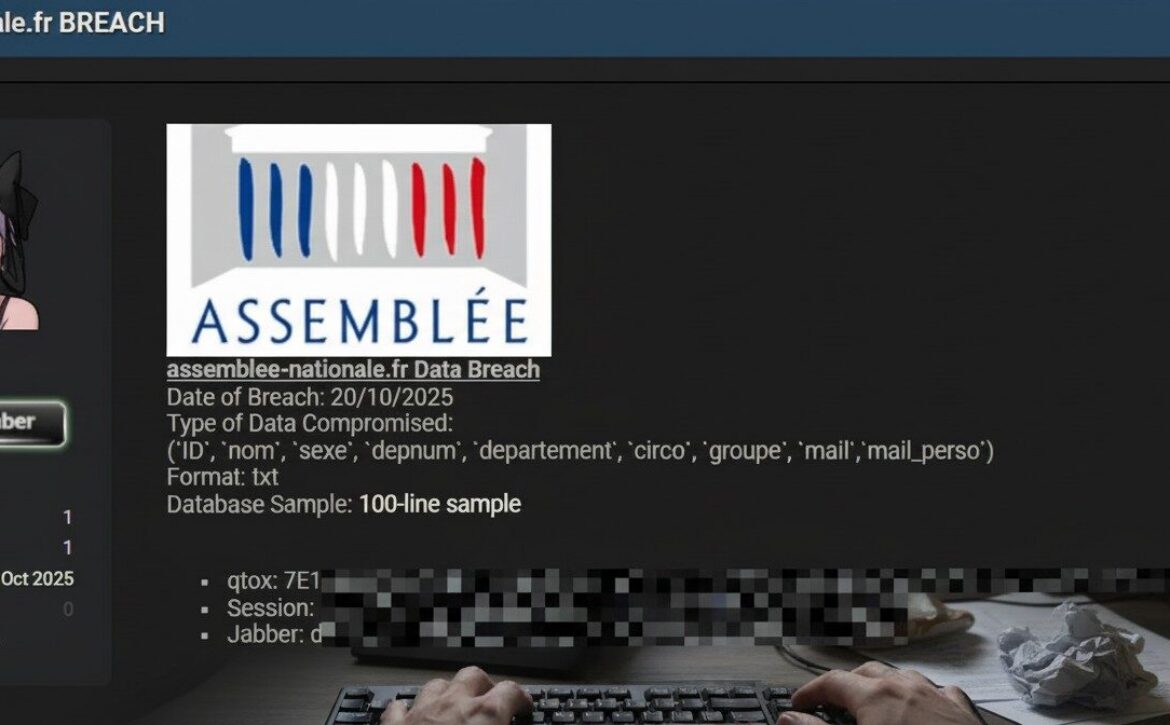

Les attaques par ransomware consistent à chiffrer les données d’une entreprise et à exiger une rançon en échange de la clé de déchiffrement. INCRANSOM, le groupe à l’origine de l’attaque contre REPECHAGE, a déclaré avoir volé plus d’un téraoctet de données sensibles, y compris des informations personnelles et des dossiers médicaux. Ces données volées peuvent porter gravement atteinte à la réputation et à la sécurité des victimes.

Impact des ransomware sur les entreprises

Une attaque comme celle subie par REPECHAGE peut avoir des conséquences lourdes :

- Financières : Les coûts associés comprennent les pertes d’exploitation, les frais de négociation et de paiement de la rançon, si l’entreprise choisit cette option.

- Légales : La fuite de données sensibles peut entraîner des sanctions réglementaires.

- Réputationnelles : La perte de confiance des partenaires et des clients est l’une des répercussions les plus difficiles à surmonter.

Comment prévenir les ransomware : meilleures pratiques

Pour réduire le risque de ransomware, les entreprises doivent adopter une combinaison de stratégies proactives :

Mise en place d’une sécurité informatique robuste

L’installation de pare-feu, l’utilisation de logiciels antivirus avancés, et la prévention des intrusions dans le réseau sont essentielles.

Formation du personnel

Sensibiliser les employés aux techniques de phishing et aux pratiques de cybersécurité est indispensable pour limiter les risques liés aux erreurs humaines.

Plan de sauvegarde

Des sauvegardes régulières et hors ligne permettent de restaurer rapidement les données sans avoir à payer de rançon.

Les leçons à tirer de l’attaque contre REPECHAGE

Cette attaque démontre que même une entreprise établie peut être vulnérable aux cybercriminels. Les organisations doivent donc veiller à :

- Évaluer régulièrement leurs failles de sécurité potentielles.

- Collaborer avec des experts en cybersécurité.

- Mettre en place un plan d’intervention en cas de cyberattaque.

Conclusion : Protéger votre entreprise des ransomware

Les ransomwares sont une menace sérieuse qui nécessite une vigilance constante. Pour prévenir de tels incidents, les entreprises doivent combiner technologies de pointe, formation du personnel et collaborations externes. Ne sous-estimez pas l’importance d’investir dans une sécurité renforcée et assurez-vous d’être préparé pour faire face aux défis numériques d’aujourd’hui. Lynx Intel, avec son expertise en intelligence économique, est votre partenaire de confiance pour définir une stratégie de cybersécurité adaptée à vos besoins.