France Adopte Matrix pour une Messagerie Sécurisée

Introduction

Dans un contexte où la souveraineté numérique est devenue cruciale, la France a fait un grand pas en adoptant Matrix comme technologie de messagerie sécurisée. Cette décision reflète les inquiétudes croissantes en Europe concernant la dépendance vis-à-vis des plateformes propriétaires et leur potentielle vulnérabilité. Nous explorerons ici comment cette technologie transforme les communications sécurisées et pourquoi elle devient populaire, notamment en France et en Europe.

La montée des solutions décentralisées

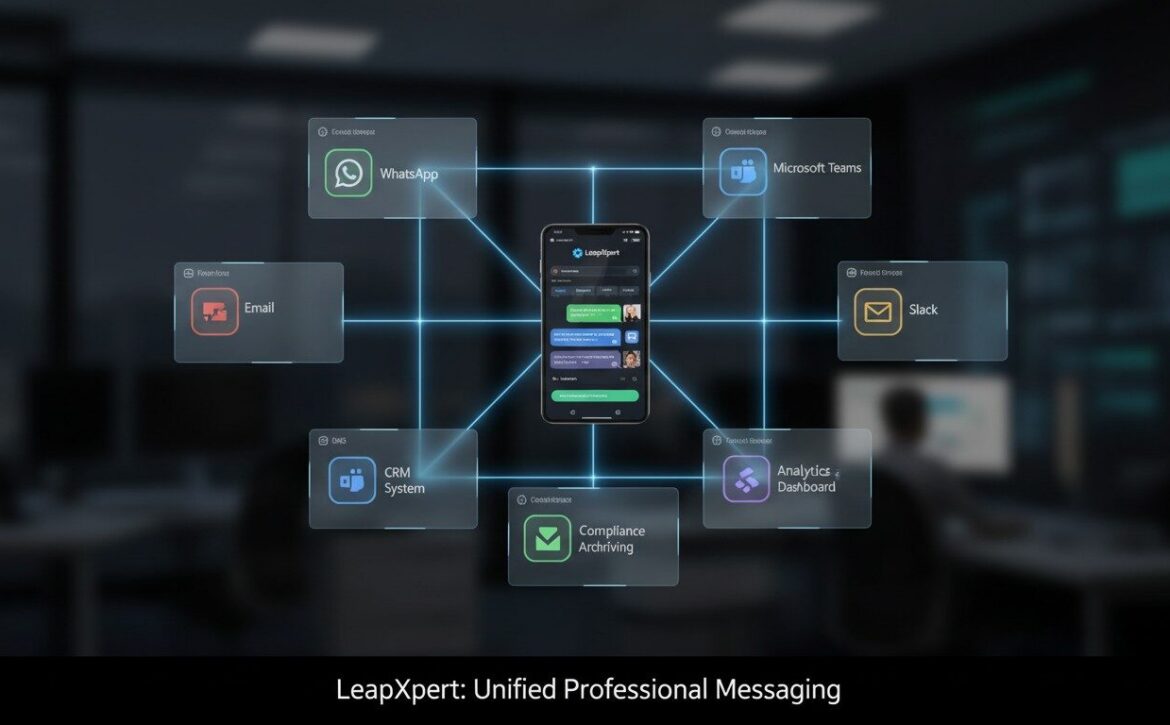

Matrix est un protocole de messagerie décentralisé développé il y a plus de 11 ans. Contrairement aux plateformes propriétaires comme Microsoft Teams ou WhatsApp, Matrix offre une autonomie et une sécurité renforcées. Cela est particulièrement attrayant pour des acteurs publics et privés qui cherchent à éviter les défaillances ou vulnérabilités potentielles associées aux services centralisés.

L’approche décentralisée de Matrix garantit que chaque utilisateur peut héberger son propre serveur.

Par exemple, lors d’une panne de serveur Matrix.org en septembre dernier, les utilisateurs avec un serveur local n’ont pas été impactés, illustrant la résilience du modèle décentralisé.

Adoption par la France : Tchap et collaboration avec Matrix.org

Le cas français est emblématique. Le gouvernement a intégré Matrix pour son service de messagerie baptisé Tchap, utilisé par plus de 600 000 fonctionnaires. L’État est même allé plus loin en devenant membre Silver de la Matrix.org Foundation, marquant une première mondiale pour un pays. Cela reflète un engagement en faveur des solutions open source et souveraines.

Autres pays européens suivent le mouvement

La France n’est pas seule. L’Allemagne utilise Matrix dans son secteur médical, tandis que la Suède envisage de déployer un service national similaire. En raison des turbulences géopolitiques récentes, comme l’invasion de l’Ukraine par la Russie et l’imprévisibilité de la politique américaine, de nombreux pays européens accélèrent leur transition vers des solutions décentralisées et locales.

Matrix contre les géants du marché

Malgré son adoption croissante, Matrix fait encore face à des géants comme Microsoft Teams, largement répandu dans les institutions comme la Commission européenne. Cependant, des organisations pilotes testent déjà Matrix comme solution de secours, notamment en réponse à des vulnérabilités détectées sur des outils comme Signal, tributaire de services tels qu’AWS.

Focus sur la sécurité et la confidentialité

Un des principaux atouts de Matrix est sa capacité à offrir des communications vraiment privées et sécurisées, même face à des régulations controversées comme le « Chat Control » en Europe. Cette réglementation impose des obligations aux services de messagerie pour surveiller les échanges privés, ce qui entre en contradiction avec les objectifs de souveraineté et de confidentialité.

Ironiquement, la France soutient Chat Control tout en cherchant à protéger ses propres communications avec Matrix.

Le futur : la spécification Matrix V2

Matrix poursuit son développement. La version 2 de son protocole est prévue pour les prochains mois, et ses créateurs souhaitent se concentrer sur les communications sécurisées plutôt que de s’éparpiller sur des solutions comme les réseaux sociaux décentralisés. Cette stratégie claire pourrait renforcer encore sa position sur le marché.

Synthèse et perspective

Matrix incarne une nouvelle ère dans les communications sécurisées, répondant aux besoins de souveraineté, de confidentialité et de résilience des européens. Avec des pays comme la France et l’Allemagne en tête, cette technologie semble avoir un avenir prometteur, bien qu’elle doive encore prouver sa capacité à rivaliser avec les plateformes établies.

Comment Lynx Intel peut vous accompagner

Chez Lynx Intel, nous comprenons les enjeux stratégiques liés à la souveraineté numérique. Nous pouvons vous aider à analyser les opportunités offertes par des solutions sécurisées comme Matrix, accompagner leur mise en place et veiller à leur conformité avec vos besoins sectoriels. Contactez-nous pour une consultation personnalisée.