Introduction : Une brèche à la hauteur de la République

L’annonce récente d’une cyberattaque ayant frappé l’Assemblée Nationale a semé l’émoi dans les hautes sphères de la République française. Ce lieu emblématique, cœur battant de notre démocratie, a vu divulguer des informations sensibles concernant des fonctionnaires, députés et divers collaborateurs. Cet incident, intervenu le 20 octobre 2025, pose de graves questions sur la gestion de la cybersécurité dans les institutions publiques.

A travers cet article, nous analyserons le contexte derrière cette cyberattaque, les données compromises, les impacts possibles, et enfin, les mesures que les entreprises et organismes publics peuvent prendre pour se protéger.

Plongeons ensemble dans les détails de cette affaire troublante.

Contexte de la cyberattaque : que s’est-il passé ?

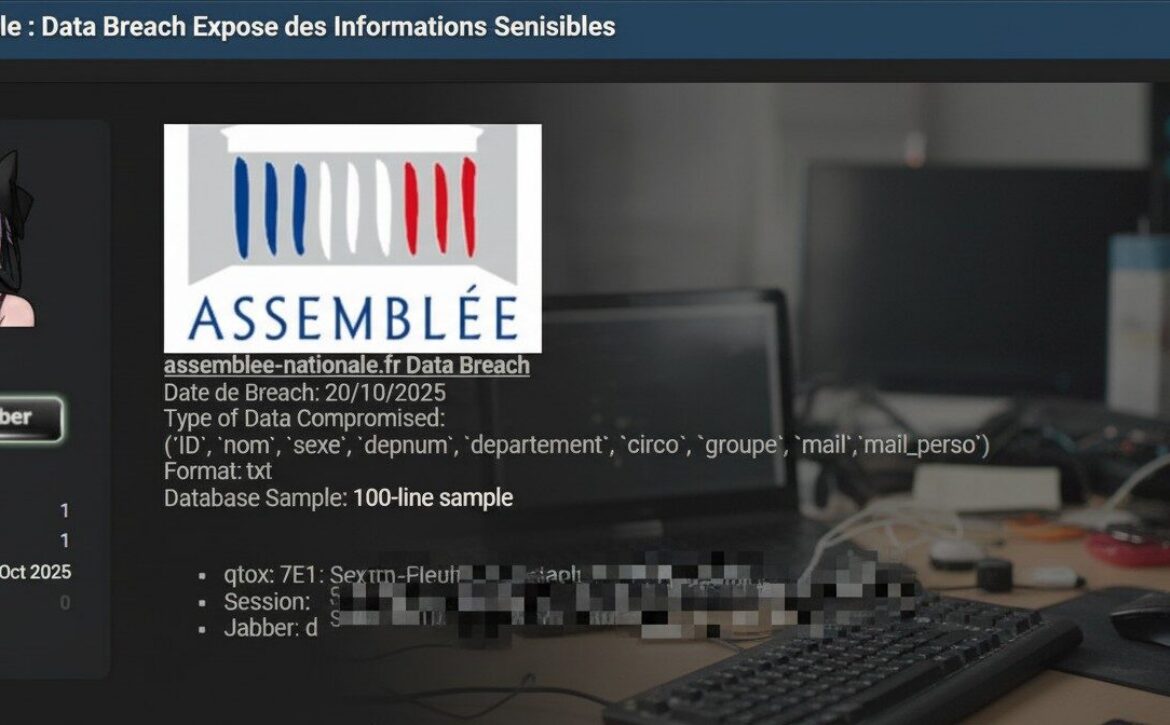

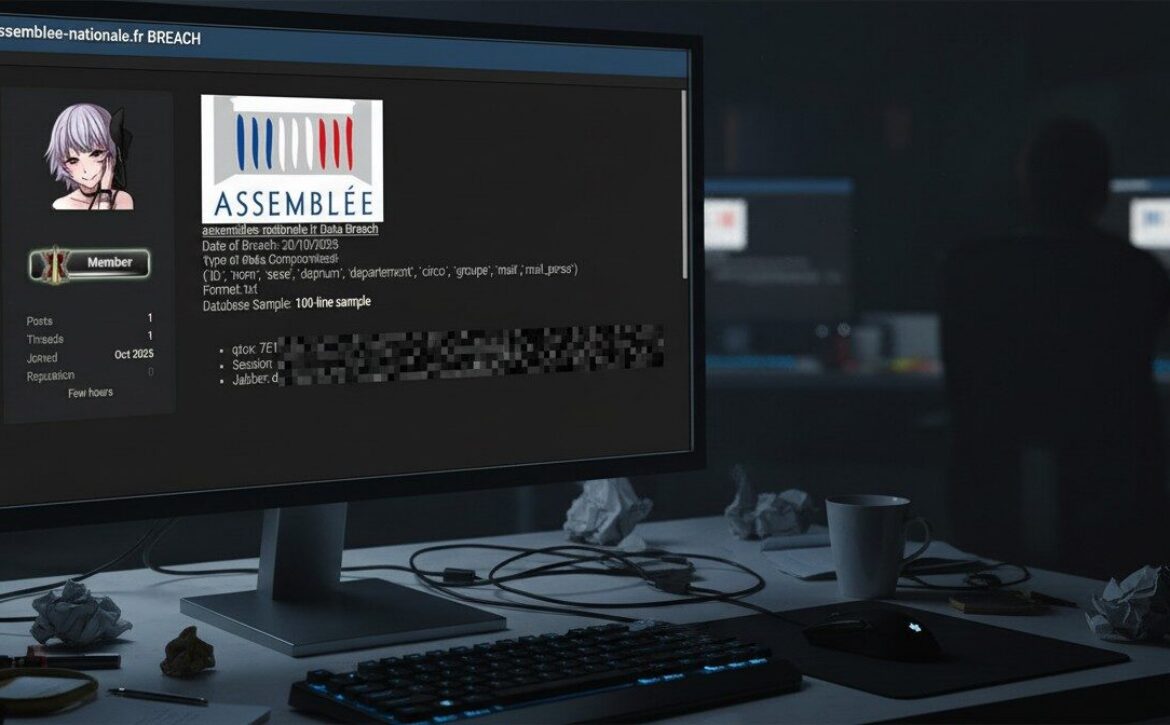

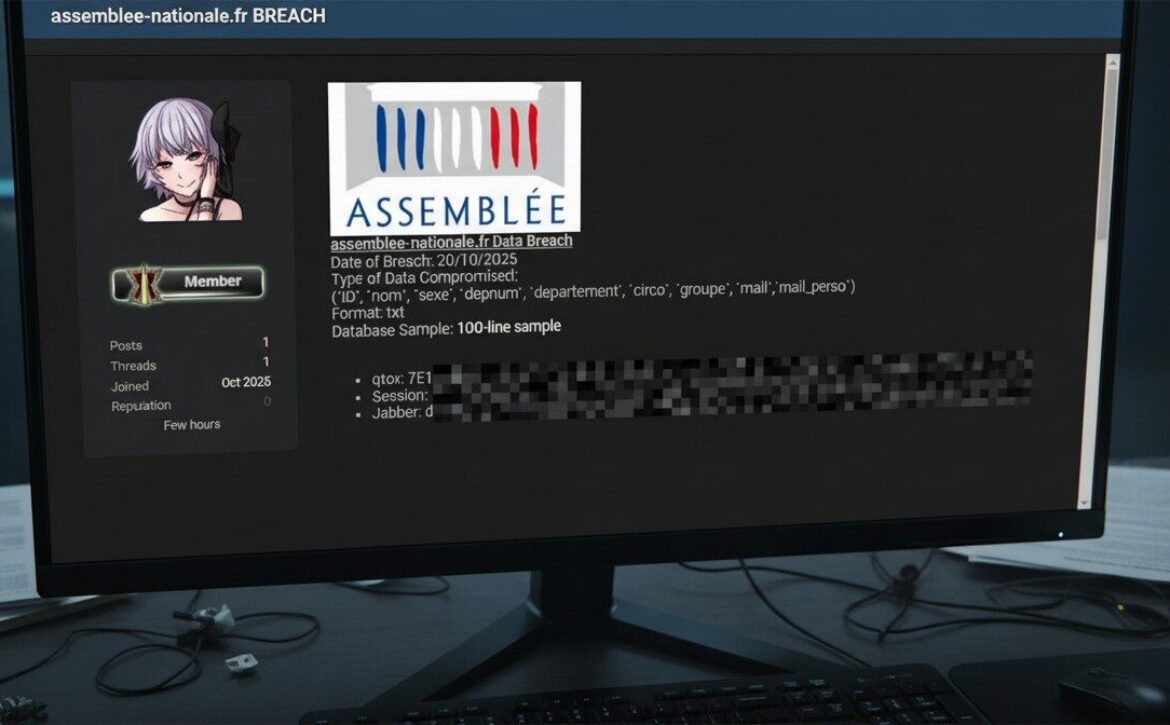

Le 20 octobre 2025, un groupe non identifié a revendiqué, sur un forum du dark web, avoir infiltré les bases de données de l’Assemblée Nationale française. La publication contenait un échantillon de données comprenant 100 lignes comme preuve, exposant ainsi leur capacité à obtenir des informations hautement sensibles.

Les données compromises incluaient :

- Des identités complètes avec noms et prénoms;

- Les genres des individus ciblés (catégorie sexe);

- Les emails officiels et personnels;

- Des numéros et noms de départements;

- Des informations sur les circonscriptions d’appartenance politique;

- Les groupes politiques liés.

Il s’agit d’une tentative claire pour projeter une image d’autorité et inciter à un potentiel chantage ou vente des informations collectées. La question cruciale reste : cette attaque était-elle évitable ?

Les failles potentielles exposées

Pour qu’un groupe malveillant puisse accéder à de telles données, des failles de sécurité spécifiques dans l’infrastructure technologique de l’Assemblée Nationale étaient présentes.

Quelques pistes probables incluent :

- Un manque de mises à jour logicielles des systèmes internes;

- Des mots de passe faibles ou mal gérés conduisant à un détournement d’accès;

- L’absence ou la mauvaise configuration de pare-feux et protocoles de sécurité modernes;

- Un facteur humain important favorisant des attaques par phishing ou social engineering;

- Une architecture réseau complexe et obsolète facilitant l’accès à toute la base de données en une seule intrusion.

Malheureusement, bon nombre de ces points résonnent avec des problématiques déjà identifiées dans d’autres institutions publiques en France.

Les répercussions d’une brèche de cette ampleur

Les conséquences d’un tel événement sont multiples et ne se cantonnent pas uniquement à l’Assemblée :

- Perte de confiance publique : Une divulgation aussi massive peut diminuer la foi des citoyens dans leur gouvernement et ses capacités organisationnelles.

- Utilisation abusive : Les informations personnelles exposées, comme les adresses email, deviennent rapidement de potentiels outils pour des cyberattaques ciblées contre les victimes.

- Impression stratégique d’instabilité : Le fait de divulguer ces données peut être exploité par des entités internationales pour influencer ou perturber les politiques publiques françaises.

- Amendes et implications légales : Une non-conformité manifeste au RGPD peut entraîner des pénalités financières conséquentes.

On estime que ces fuites peuvent amener à des coûts directs et indirects atteignant des millions d’euros pour prendre en charge les dégâts.

Le RGPD et les obligations de confidentialité

Avec l’entrée en vigueur du RGPD en Europe, toute entreprise ou organisation publique manipulant des données personnelles est tenue de respecter certaines règles en matière de collecte, stockage et protection de ces informations.

Dans le cas de l’Assemblée Nationale, il devient crucial de déterminer :

- Si des mécanismes de chiffrement étaient en place;

- Si les employés avaient reçu les formations nécessaires à reconnaître des menaces comme le phishing;

- Si des audits réguliers étaient conduits pour identifier les failles émergentes;

- Si un plan de réponse rapide existait lors des premières manifestations de l’attaque.

Non-respect de ces aspects pourrait être interprété comme un manquement grave à ces obligations, rendant l’organisation légalement responsable.

Précautions et solutions pour éviter d’autres incidents

Parce qu’une attaque majeure de ce genre ne doit pas se reproduire, les suggestions suivantes sont incontournables :

- Audit des sécurités informatiques : Réaliser des analyses ponctuelles et indépendantes pour identifier les vulnérabilités potentielles.

- Infrastructure modernisée : Mettre en place des cloud sécurisés et compatibles avec les normes strictes en matière de confidentialité.

- Formation interne : Éduquer régulièrement tout le personnel, y compris aux niveaux supérieurs.

- Collaboration intersectorielle : Encourager une synergie entre experts privés et modules informatiques publics pour améliorer la création de protocoles de cybersécurité robustes.

- Accidents simulés : Effectuer des simulations régulières permet d’identifier la capacité d’action en temps réel.

L’ère numérique, à la croisée des risques et opportunités

Il est indéniable que nous entrons dans une ère où la progression numérique redéfinit tous les aspects sociétaux. Toutefois, chaque avancée technologique introduit des risques exponentiels, notamment lorsqu’il s’agit de gestion publique.

La cybercriminalité n’est pas une menace nationale, mais mondiale. Ce ne sont pas uniquement des hackers isolés, mais souvent des entités organisées ciblant des gouvernements pour des gains géopolitiques ou financiers.

Conclusion : Protéger l’avenir

L’affaire concernant l’Assemblée Nationale montre que même les structures les plus importantes ne sont pas invulnérables. Les dirigeants, ainsi que chaque citoyen numérique, doivent chercher à s’informer davantage, soutenir la collaboration collective et mettre la cybersécurité comme priorité nationale.

Chez Lynx Intel, nous accompagnons les organisations dans ce type de transition délicate, en apportant notre expertise pour renforcer non seulement vos défenses numériques, mais également votre résilience d’entreprise. Contactez nos analystes dès maintenant pour discuter de vos besoins spécifiques.