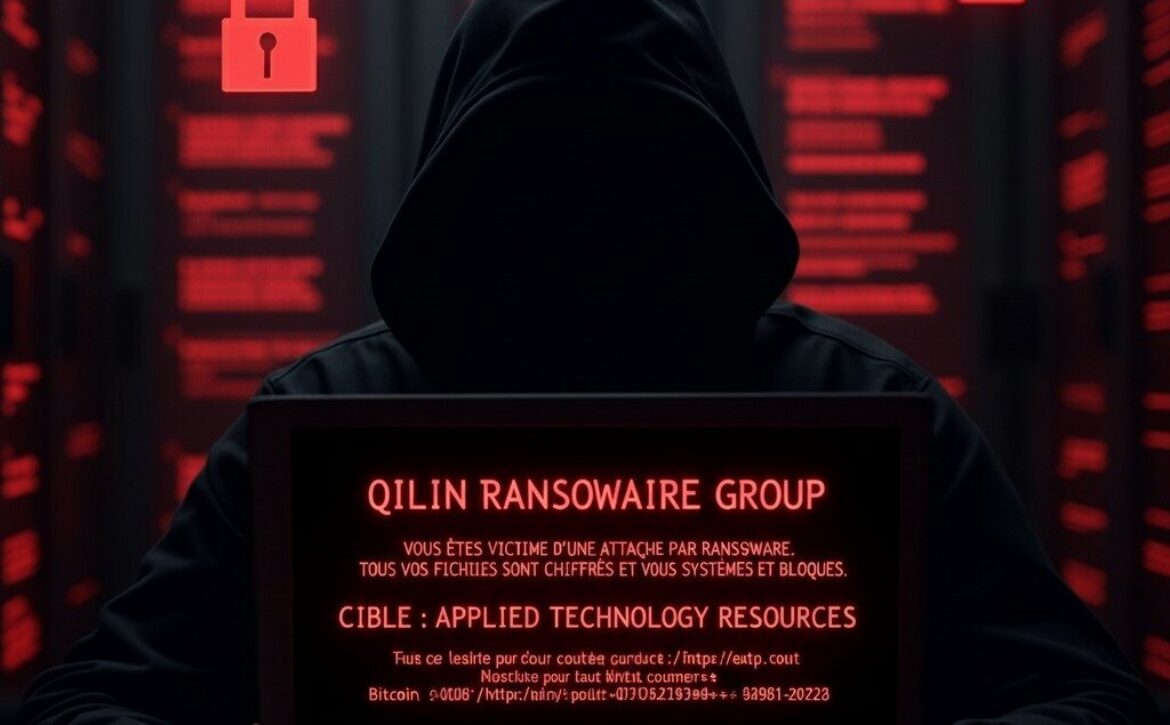

Victime de ransomware : Applied Technology Resources dans le viseur de QILIN

Le 22 octobre 2025, le groupe de ransomware QILIN a révélé qu’Applied Technology Resources, une entreprise technologique américaine de premier plan, est devenue leur dernière victime. Cet incident met en lumière une invasion spécifique dans l’univers toujours croissant et alarmant des cybermenaces internationales. Pourquoi cet événement est-il significatif ? Quelles leçons peut-on tirer de cette attaque ? Cet article explore en profondeur l’attaque de QILIN sur Applied Technology Resources, tout en fournissant des conseils pragmatiques pour renforcer la cybersécurité des entreprises.

Qui est Applied Technology Resources ?

Applied Technology Resources est une société réputée aux États-Unis, spécialisée dans les examens de recherche de titres immobiliers (Title Search Exams). Connue pour sa précision et ses délais de livraison rapides, l’entreprise utilise un système d’informations propriétaire pour offrir des résultats de haut niveau. Sa position stratégique comme leader mondial en fait une cible idéale pour des cybercriminels visant des organisations aux données critiques.

Le rôle du ransomware QILIN

Le groupe QILIN a récemment refait surface avec une attaque notoire contre Applied Technology Resources. Le mode opératoire adopté par ces cybercriminels illustre une méthode de double extorsion sophistiquée. Ils affirment avoir exfiltré 200 Go de données sensibles et annoncent la publication de ces informations après un compte à rebours de 72 heures si leurs exigences ne sont pas satisfaites.

Qu’est-ce que la double extorsion ?

La double extorsion implique deux niveaux d’exploitation : d’abord, les données de la victime sont chiffrées, ce qui interdit leur accès. Ensuite, les données sont volées et menacées d’être publiées, augmentant la pression mise sur la victime, comme c’est le cas pour Applied Technology Resources.

Conséquences pour Applied Technology Resources

Pour une entreprise comme Applied Technology Resources, les répercussions d’une telle attaque sont multiples :

- Perte de réputation : Le simple fait d’être associé à une attaque peut éroder la confiance des clients et des actionnaires.

- Violation de données : Les données volées incluent probablement des informations sensibles, ce qui pourrait engager des responsabilités légales et réglementaires.

- Coûts financiers : Même en excluant le potentiel de paiement de rançon, les coûts de réponse à une cyberattaque peuvent s’élever à plusieurs millions.

Protéger votre organisation des ransomwares

Alors, comment protéger une entreprise contre des attaques similaires ? Voici quelques mesures essentielles :

1. Renforcer les protocoles de sécurité

Implémentez des systèmes d’authentification forte et des solutions de pare-feu performantes pouvant détecter des activités malveillantes.

2. Garantir la formation du personnel

Beaucoup d’attaques débutent via l’hameçonnage (phishing). Formez vos employés à identifier les tentatives frauduleuses.

3. Maintenir des sauvegardes régulières

Effectuez des sauvegardes régulières de vos données et stockez-les sur des systèmes séparés non connectés au réseau principal.

4. Réponse rapide en cas d’attaque

Constituer une équipe experte en réponse rapide minimisera les temps d’arrêt et limitera les dommages potentiels.

Prendre des mesures concrètes avec Lynx Intel

Chez Lynx Intel, nous comprenons que chaque seconde compte face aux cybermenaces. Nos experts offrent des services stratégiques pour analyser les vulnérabilités, renforcer vos défenses numériques et, en cas d’incident, vous guider à travers chaque étape pour minimiser les impacts.

Ne laissez pas une attaque de ransomware comme celle de QILIN définir l’avenir de votre entreprise. Contactez Lynx Intel pour évaluer vos infrastructures de cybersécurité dès aujourd’hui.