Comprendre et Prévenir les Attaques Ransomware

Introduction

Les attaques ransomware sont devenues l’une des principales menaces pour la cybersécurité en 2025. Ce fléau touche des organisations de tous secteurs, notamment l’éducation, comme le montre l’incident récent impliquant le site www.ccls.org. Comprendre les mécanismes de ces attaques est crucial pour les prévenir. Cet article vous fournira un aperçu approfondi des ransomwares, des stratégies de protection et des mesures pour répondre efficacement à ces menaces.

Qu’est-ce qu’une attaque ransomware ?

Un ransomware est un logiciel malveillant qui chiffre les données d’une organisation ou d’un utilisateur individuel, rendant les fichiers inaccessibles jusqu’au paiement d’une rançon. Ces attaques exploitent des vulnérabilités dans les systèmes et peuvent entraîner d’importantes pertes financières et opérationnelles.

Les experts estiment que les dommages liés aux ransomwares atteindront 20 milliards de dollars en 2025.

Les groupes cybercriminels comme LYNX utilisent des techniques avancées pour compromettre les systèmes de leurs victimes. Ce type d’attaque vise souvent les secteurs les moins préparés, comme les établissements éducatifs.

Étude de cas : L’attaque sur Chester County Library & District Center (CCLS)

En octobre 2025, le groupe LYNX a ciblé CCLS, une bibliothèque publique aux États-Unis, relevant que le site web www.ccls.org faisait partie de leur liste de victimes. Cet incident met en lumière la vulnérabilité des institutions publiques face aux cybermenaces.

Selon les informations, il n’y avait pas de preuve d’exfiltration de données sensibles, mais l’impact potentiel sur les services publics et la communauté reste significatif. CCLS est un exemple classique où la prévention aurait pu éviter une telle attaque.

Pourquoi les institutions éducatives sont-elles ciblées ?

Les institutions éducatives, comme les bibliothèques publiques, présentent souvent des failles de sécurité dues à des budgets limités et à une infrastructure technologique vétuste. Malheureusement, ce secteur est une cible de choix pour des groupes tels que LYNX.

Les principales raisons incluent :

- Budget insuffisant pour les technologies modernes de protection.

- Sensibilisation moindre à la cybersécurité.

- Importance de l’accès aux données pour leur fonctionnement quotidien.

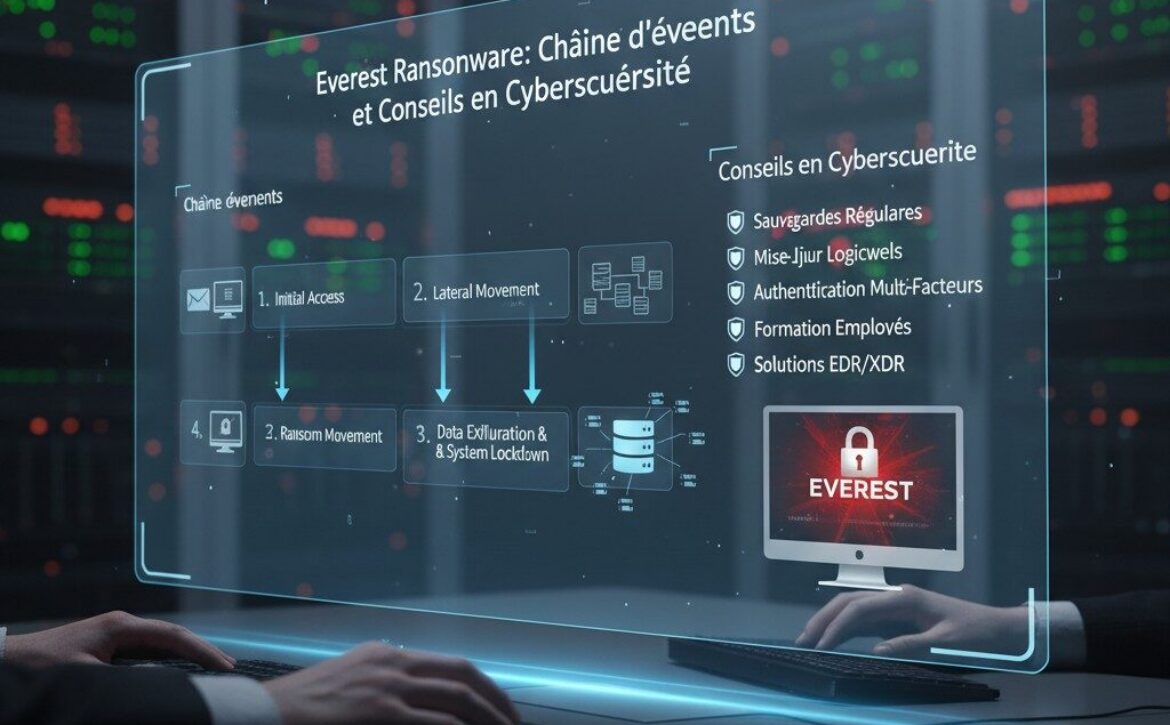

Stratégies pour prévenir les attaques ransomware

Pour se protéger contre de telles attaques, les organisations doivent adopter une stratégie globale de cybersécurité.

1. Évaluation des vulnérabilités

Effectuez un audit de votre infrastructure régulière pour détecter et corriger les failles de sécurité.

2. Formation et sensibilisation

Formez votre personnel aux meilleures pratiques de cybersécurité, comme éviter les liens suspects et gérer les courriers électroniques de manière sécurisée.

3. Sauvegardes régulières

Mettez en place des processus automatisés pour sauvegarder les données sensibles dans des environnements sécurisés.

4. Protection avec logiciels spécifiques

Utilisez des logiciels anti-malware et pare-feu avancés pour empêcher les intrusions.

Mesures à prendre en cas d’attaque

Si une attaque se produit, voici les étapes à suivre pour en limiter l’impact :

- Isoler les systèmes infectés pour empêcher la propagation.

- Informer les équipes de gestion et les experts en cybersécurité.

- Évitez de payer la rançon car cela n’assure pas toujours la récupération des données et encourage les attaquants.

Conclusion

Les ransomwares restent une menace importante, mais avec les bonnes pratiques et une vigilance accrue, il est possible de réduire significativement les risques. Chez Lynx Intel, nous aidons les organisations à gérer ces problématiques grâce à nos services d’analyse stratégique et de veille technologique. Prévenez les cyberattaques et protégez vos données dès aujourd’hui.