Vulnérabilité critique sur le plugin WordPress AP Background

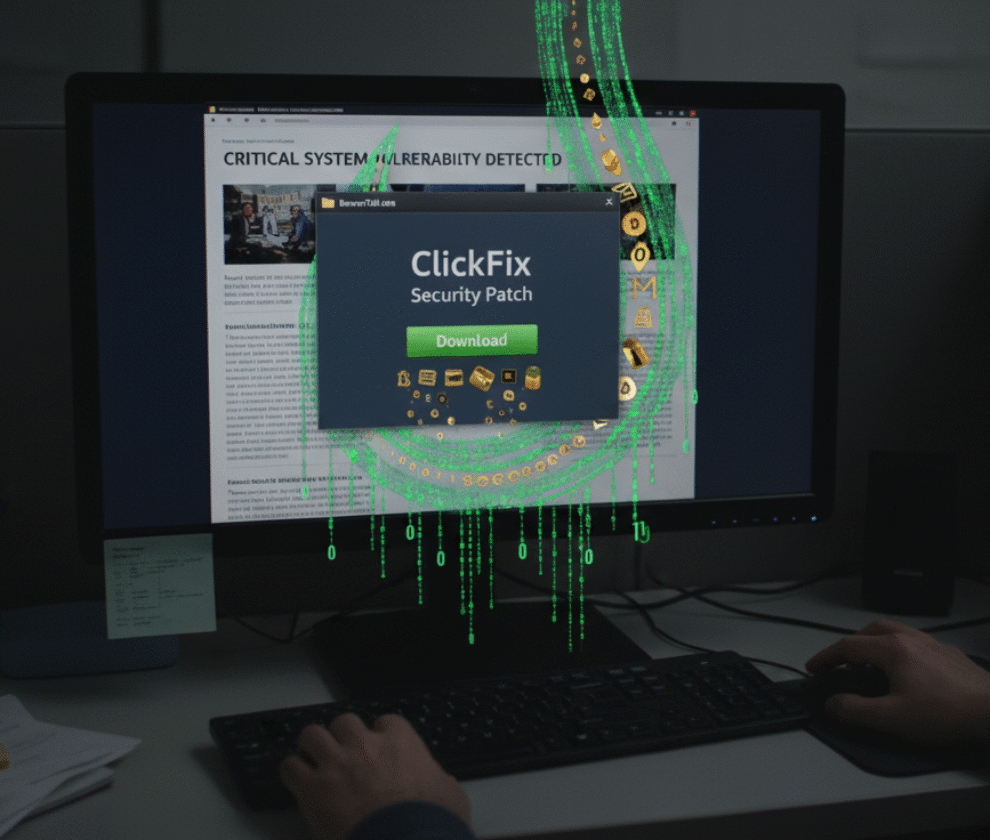

Les experts en cybersécurité ont récemment identifié une vulnérabilité critique, référencée sous le code CVE-2025-9561, affectant le plugin WordPress AP Background. Cette faille met en lumière des risques potentiels pour de nombreux sites Web, en particulier ceux utilisant ce plugin dans ses versions 3.8.1 et 3.8.2. Cette découverte soulève une question urgente pour les administrateurs de sites: comment protéger au mieux leurs plateformes ?

Les détails de la vulnérabilité

Le plugin AP Background, développé par hovanesvn, est vulnérable à des uploads de fichiers arbitraires en raison d’une absence de contrôle d’autorisation et de validation insuffisante des fichiers. Plus précisément, la fonction advParallaxBackAdminSaveSlider() de ces versions permet à des attaquants authentifiés disposant des privilèges de niveau abonné ou supérieurs de télécharger des fichiers non autorisés. Cette faille ouvre la possibilité à des exécutions de code à distance (RCE), compromettant ainsi l’intégrité des serveurs affectés.

Pourquoi est-ce un problème critique ?

La CVSS (Common Vulnerability Scoring System) attribue à cette vulnérabilité une sévérité de 8,8, indiquant un niveau de danger élevé. Voici ce qui la rend particulièrement préoccupante :

- Un attaquant avec de simples privilèges d’abonné peut exploiter cette faille.

- Un fichier malveillant téléchargé sur le serveur peut permettre la prise de contrôle total d’un environnement d’hébergement.

- Cette attaque ne nécessite aucune interaction utilisateur, ce qui augmente son potentiel destructeur.

Quels sont les environnements les plus exposés ?

Les sites WordPress utilisant les versions mentionnées et hébergés sur des plateformes partagées ou moins sécurisées s’avèrent particulièrement vulnérables. Si vous administrez un tel site, une vigilance accrue est de mise.

Comment détecter une exploitation ?

Voici quelques indicateurs permettant de repérer une éventuelle exploitation :

- Des fichiers inconnus, en particulier des scripts PHP, apparaissant dans les répertoires d’upload ou de plugin.

- Des enregistrements dans les journaux du serveur illustrant des actions suspectes (POST sur des endpoints d’upload).

- Des anomalies dans l’activité du serveur, telles que des augmentations imprévues de la consommation des ressources.

Mesures de mitigation immédiate

Pour limiter les risques liés à cette vulnérabilité, voici quelques actions prioritaires :

- Mettre à jour le plugin : Passez à une version corrigée si disponible. Si ce n’est pas le cas, désactivez le plugin immédiatement.

- Désactiver l’exécution PHP dans les répertoires d’uploads : Configurez des règles pour empêcher l’exécution de fichiers.

- Implémenter des mesures de prévention : Un pare-feu applicatif web (WAF) peut aider à bloquer les fichiers non autorisés.

Conclusion

Alors que les menaces en ligne continuent d’évoluer, cette vulnérabilité souligne l’importance d’une approche proactive en matière de cybersécurité. Installer des mises à jour régulièrement, surveiller les activités suspectes et limiter l’accès aux ressources sont des étapes essentielles pour protéger vos données et votre infrastructure.

Si vous avez des questions ou souhaitez bénéficier d’un accompagnement professionnel, découvrez nos services My Own Detective en intelligence économique et cybersécurité. Contactez-nous dès aujourd’hui pour sécuriser vos systèmes.